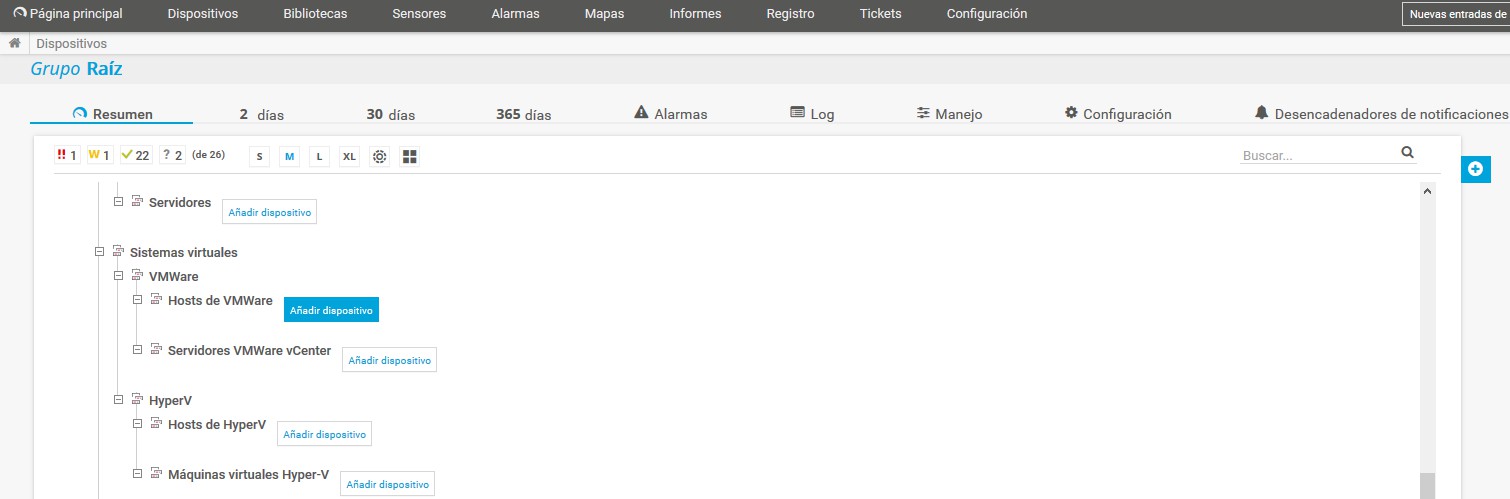

En este tutorial se muestra los pasos de configuración para monitorizar un ESXi 7 con PRTG, tanto los aspectos del servidor, máquinas virtuales, SNMP y syslog.

La instalación de PRTG es bastante sencilla y omito los pasos de instalación. La versión utilizada es PRTG Network Monitor 20.3.62.1397. Con la licencia gratuita se dispone de 100 sensores totalmente funcional para usarla en producción. Los 100 sensores son escasos, sobretodo si quieres monitorizar switches. En mi opinión, combino PRTG con Zabbix.

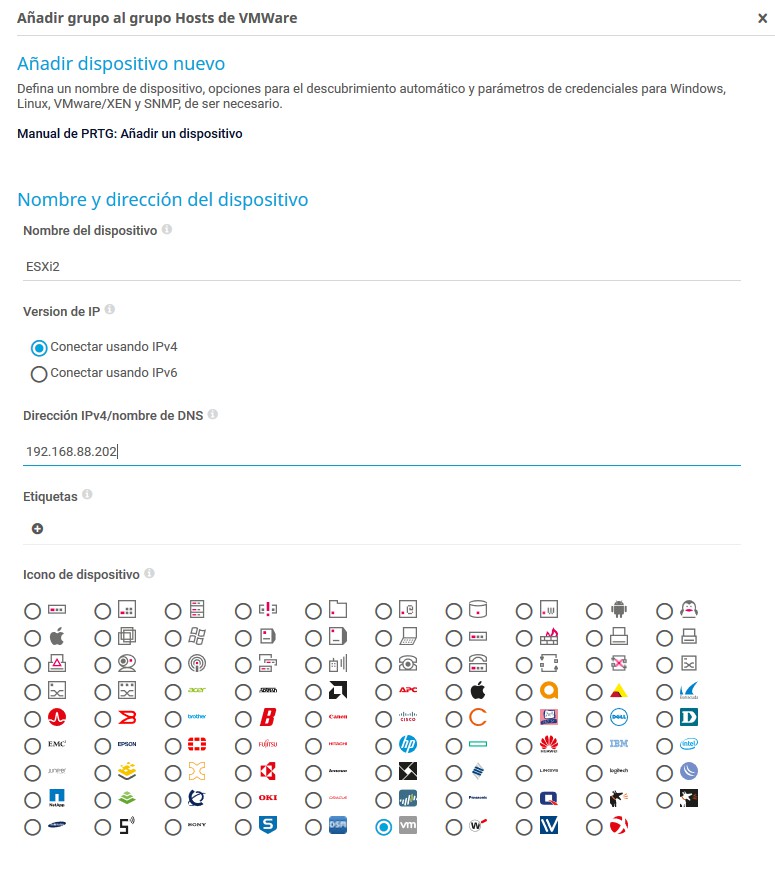

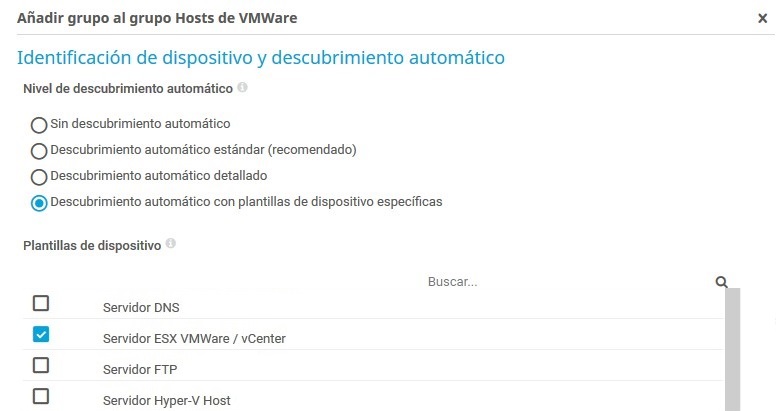

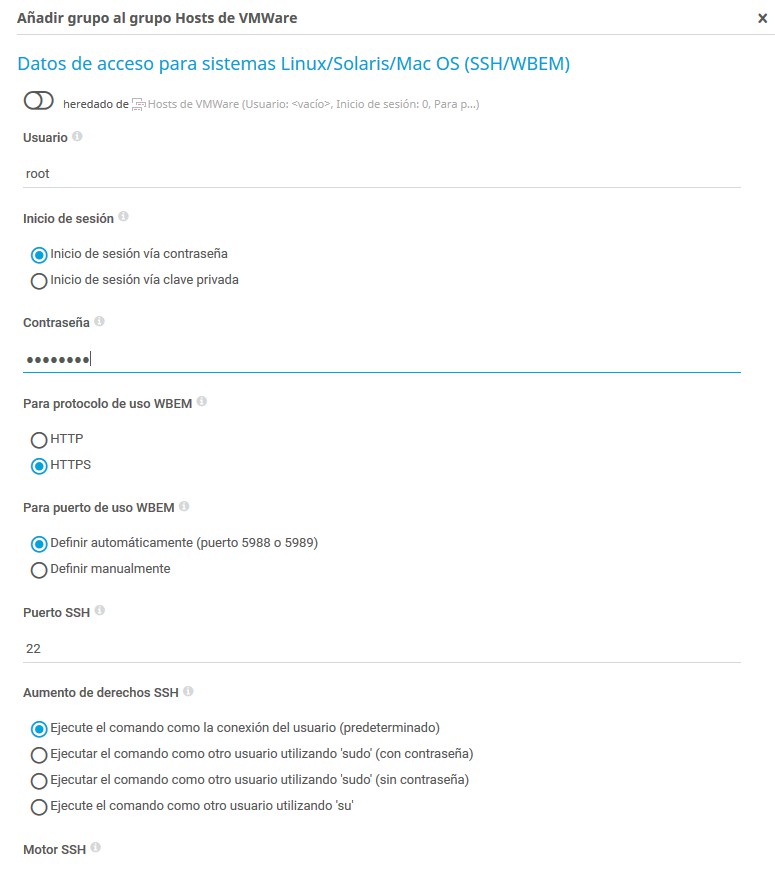

Aquí viene la parte interesante, configuramos las credenciales de acceso al ESXi en los dos siguientes apartados:

No es necesario habilitar el acceso SSH en el ESXi.

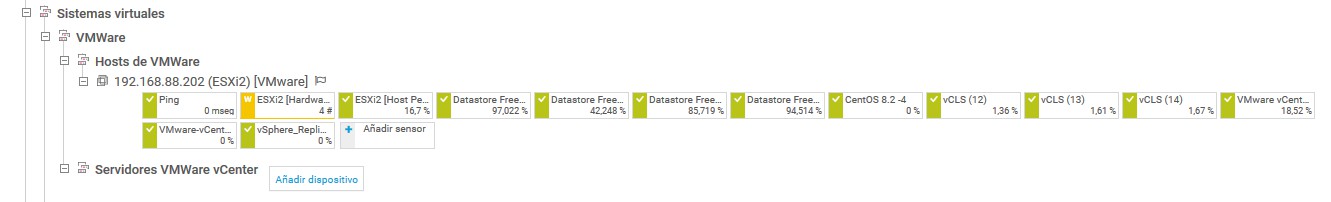

En breve, en el panel princpial de PRTG se mostrarán los sensores que se han añadido:

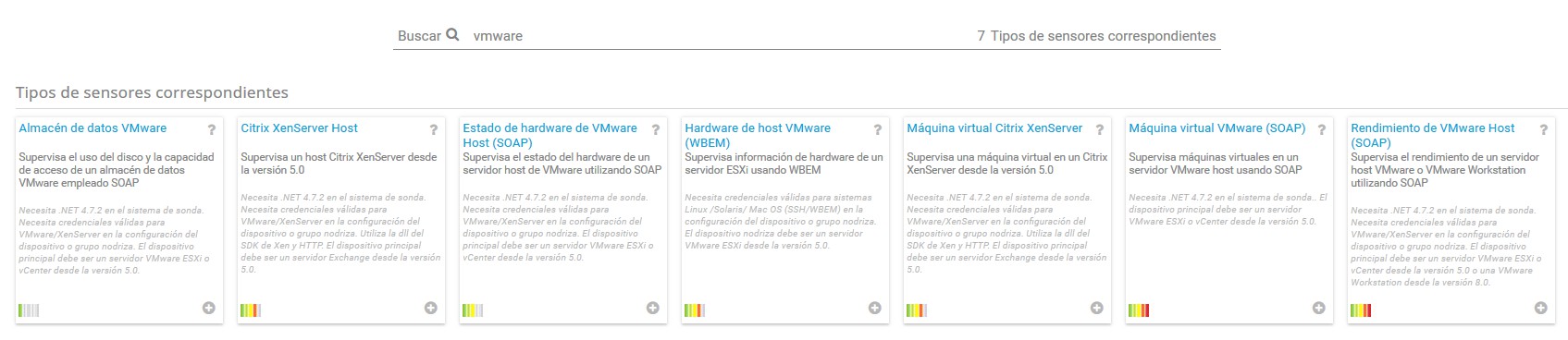

Los sensores que se han añadido con la configuración automática son los siguientes:

También se pueden añadir independientemente, por si no quieres habilitarlos todos.

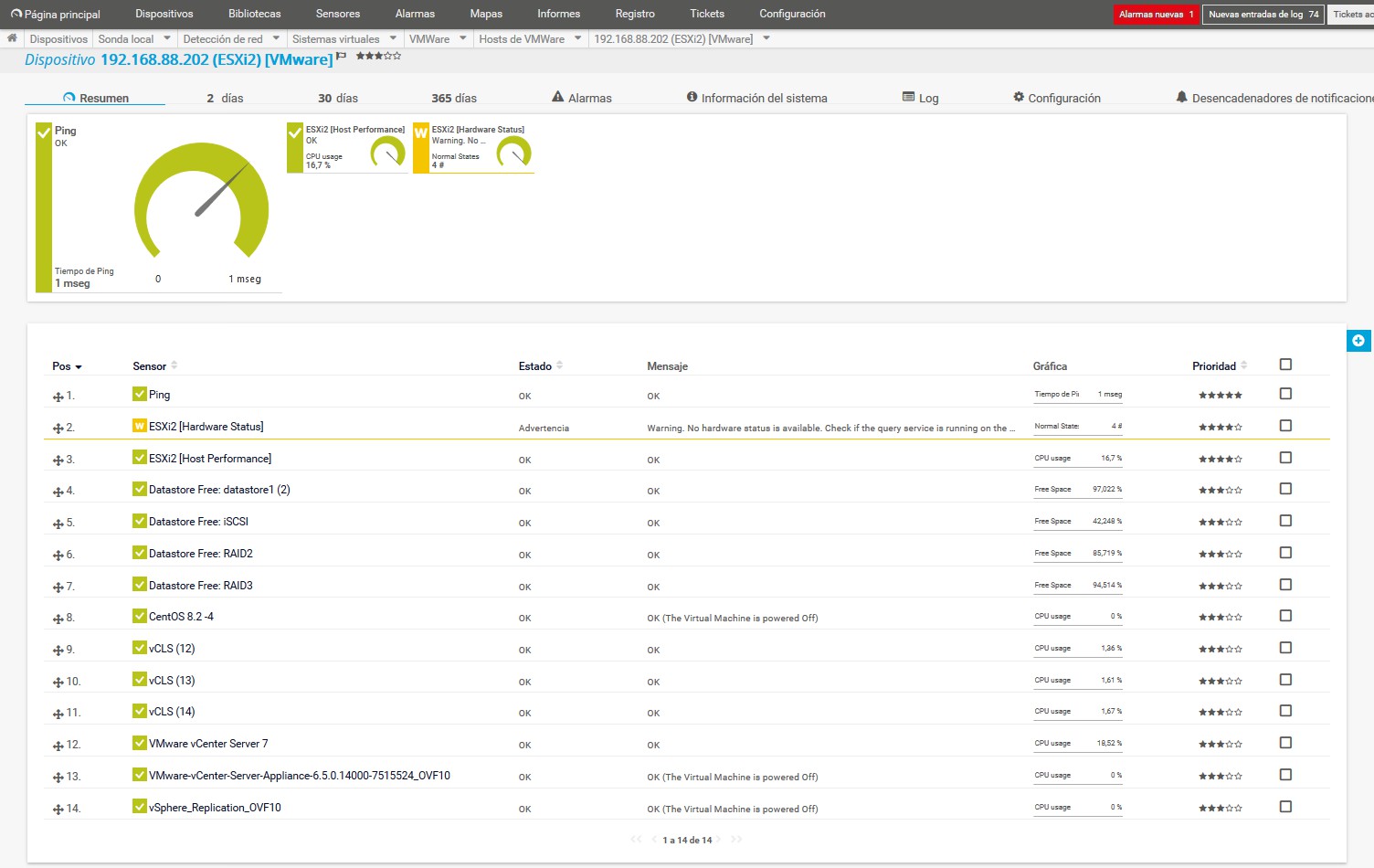

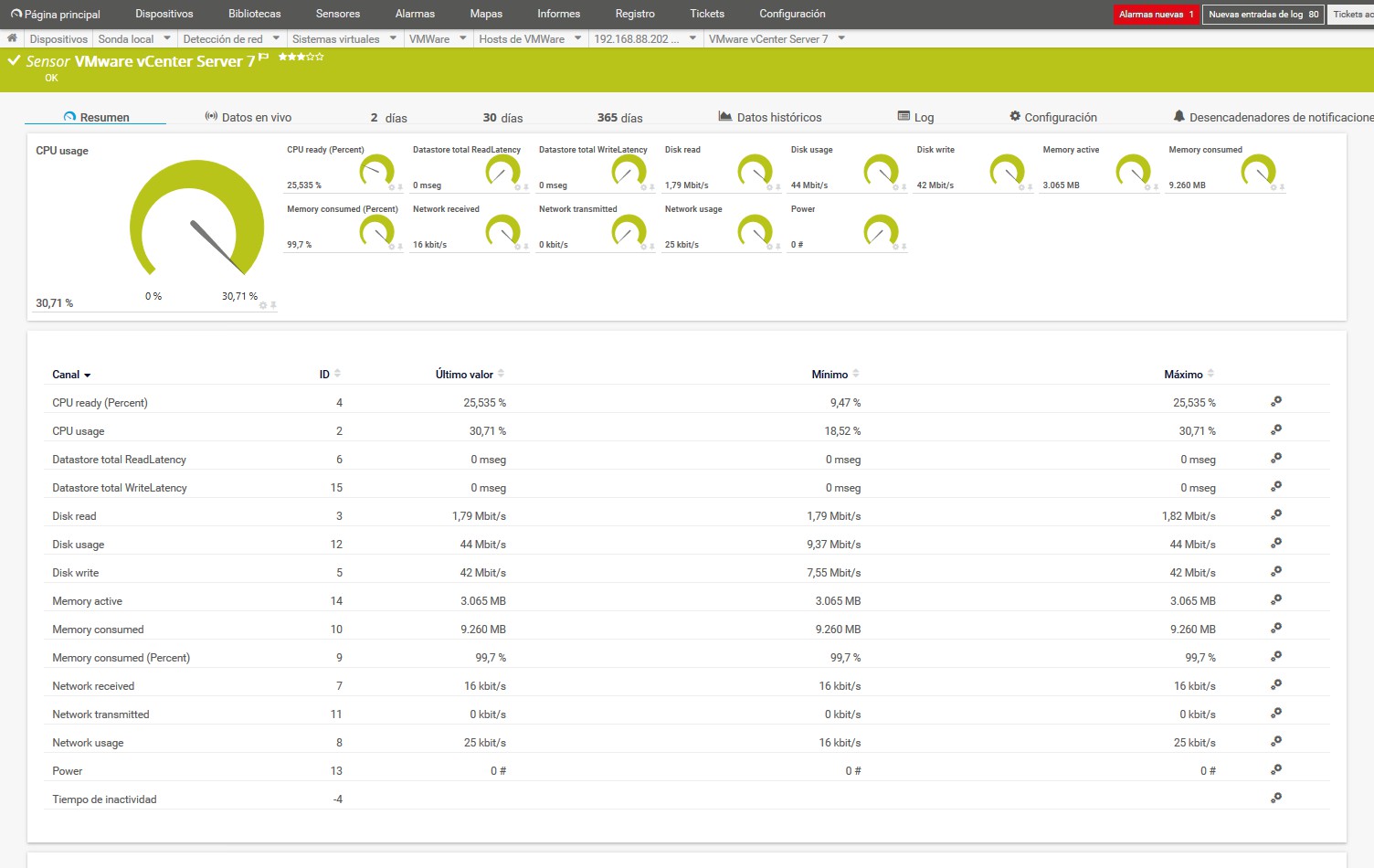

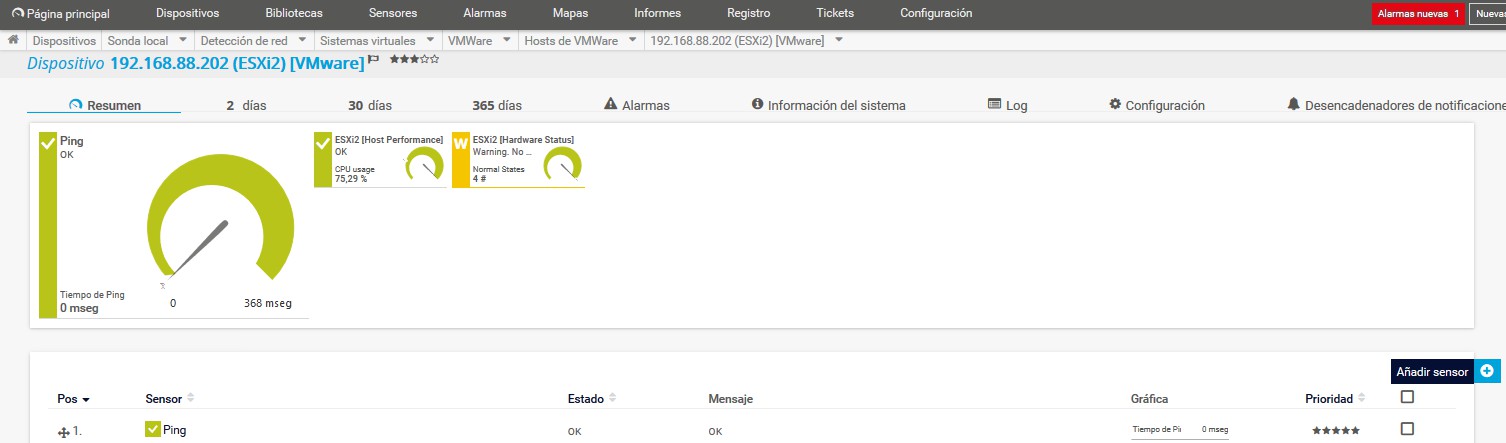

La visión general del ESXi con sus sensores es la siguiente:

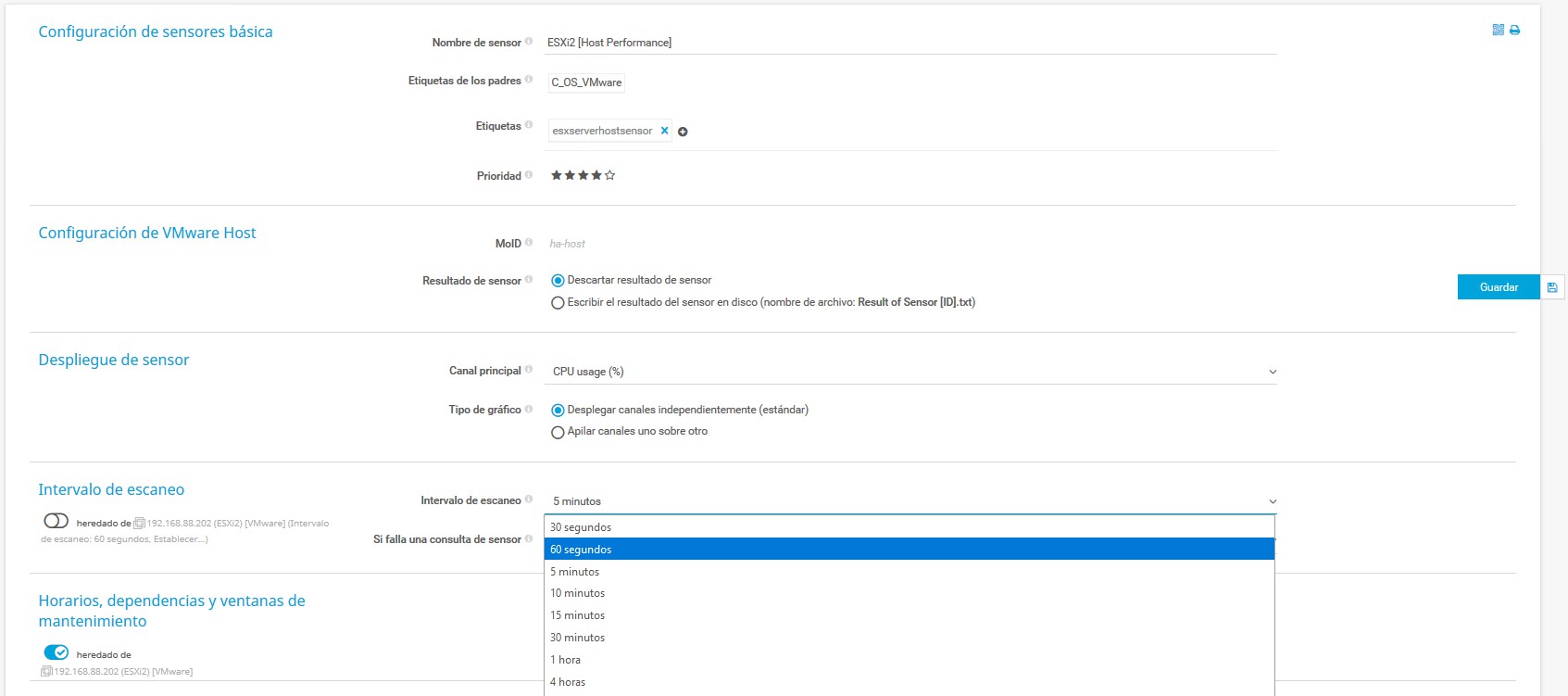

Por defecto el intervalo de recoplicación de datos está en 5 minutos, puedes modificar el intervalo con un timepo menor. Por ejemplo, sobre el sensor Host Performance su configuraciónes la siguiente:

Incluso las máquinas virtuales que está albergando el ESXi se muestran con los sensores habituales de monitorización de un sistemna operativo:

En el caso de que una máquina virtual se mueva del host, evidentemente muestra su sensor con un error. PRTG no controla que una máquina se haya movido a otro nodo del cluster.

![]()

También es posible monitorizar un ESXi con SNMP, no añado esta parte del proceso en la primera configuración automática de descubrimiento para no duplicar algunos sensores. Para habilitar SNMP en la versión 7.0 se por consola se utilizan los siguientes comandos:

Se especifica la comunidad SNMP (comread es un ejemplo)

esxcli system snmp set --communities=comread

se habilita snmp en el firewall

esxcli network firewall ruleset set --ruleset-id=snmp --enabled true

se permite la conexión desde cualquier IP o bien especificar la IP del servidor PRTG

esxcli network firewall ruleset set --ruleset-id=snmp --allowed-all true

y por último se habilita el servicio SNMP:

esxcli system snmp set --enable true

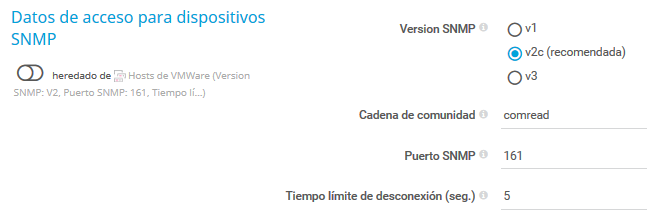

Ahora volvemos a PRTG, para configurar nuevos sensores con SNMP. En la configuración habilitamos dicho acceso especificando la cadena de comunidad «comread»

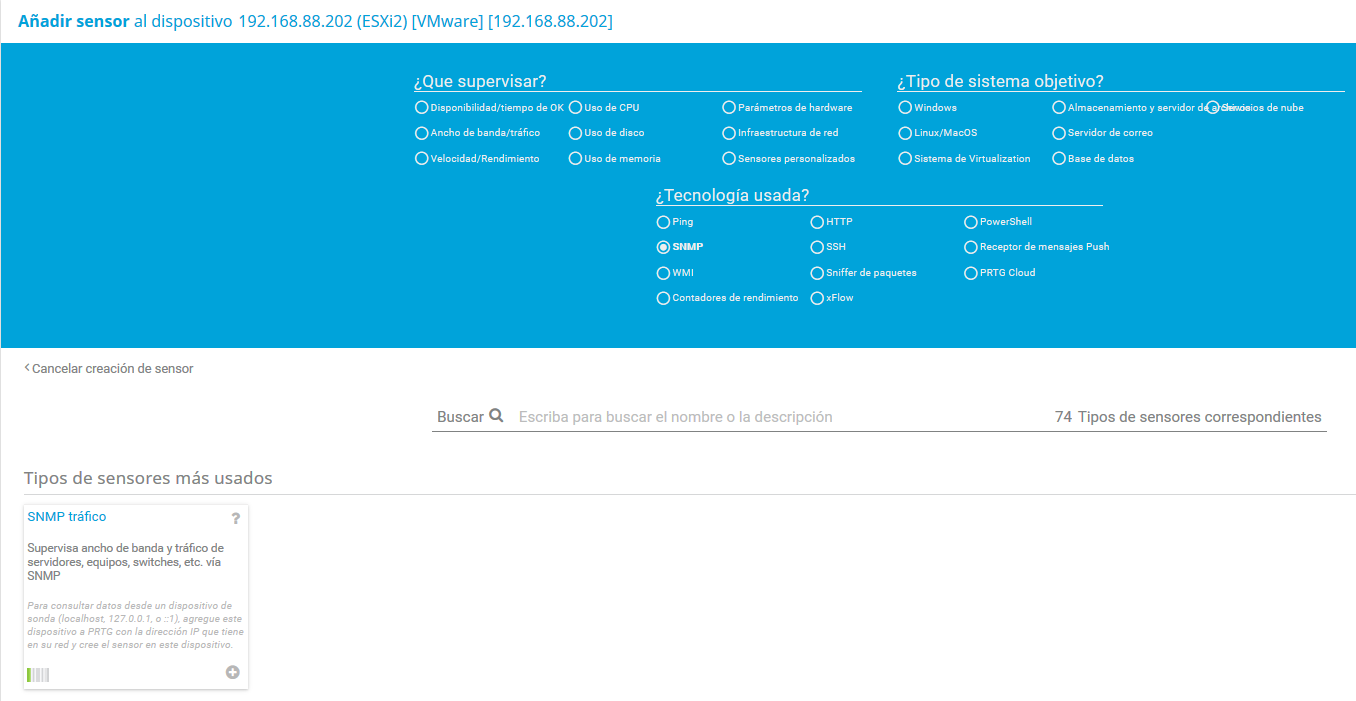

Añadimos un nuevo sensor al host ESXi, especificando en tecnología SNMP para filtrar los sensores relacionados. Seleccionamos SNMP tráfico:

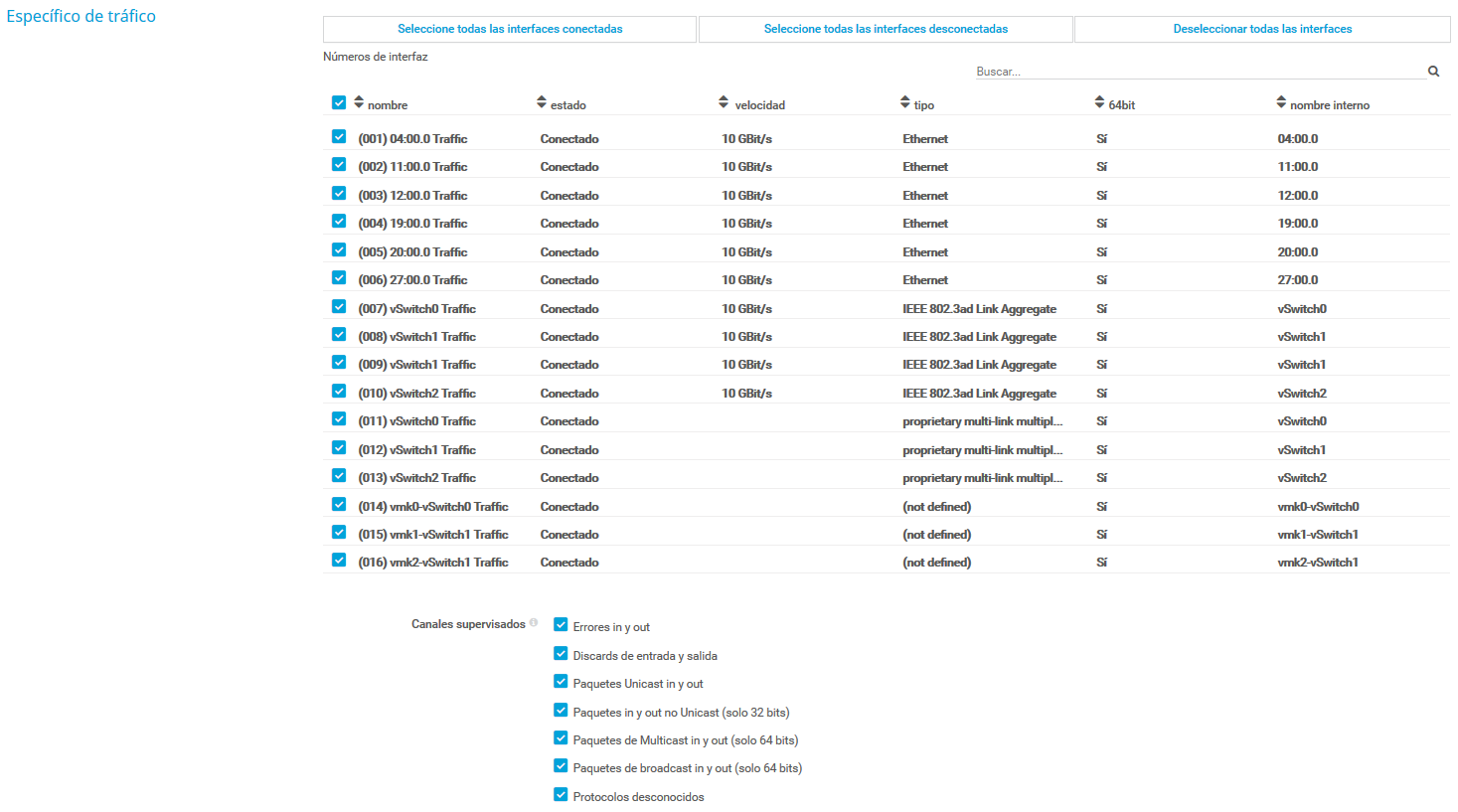

Añadimos las interfaces deseadas y seleccionamos todos los «Canales supervisados»:

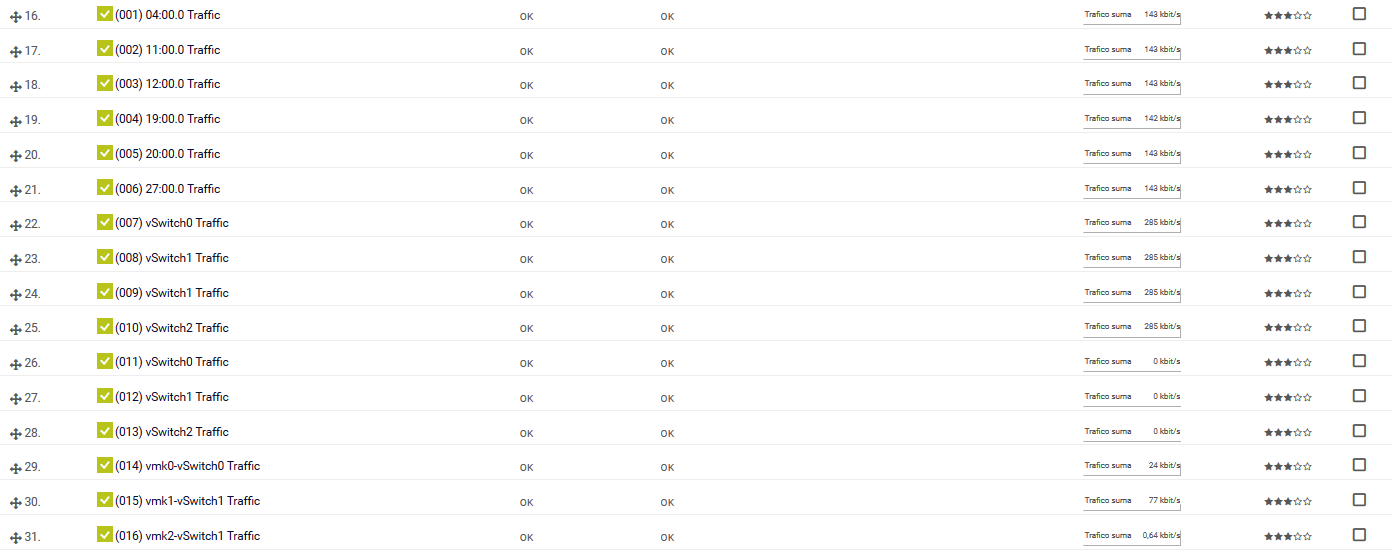

en breve estarán habilitados estos nuevos sensores:

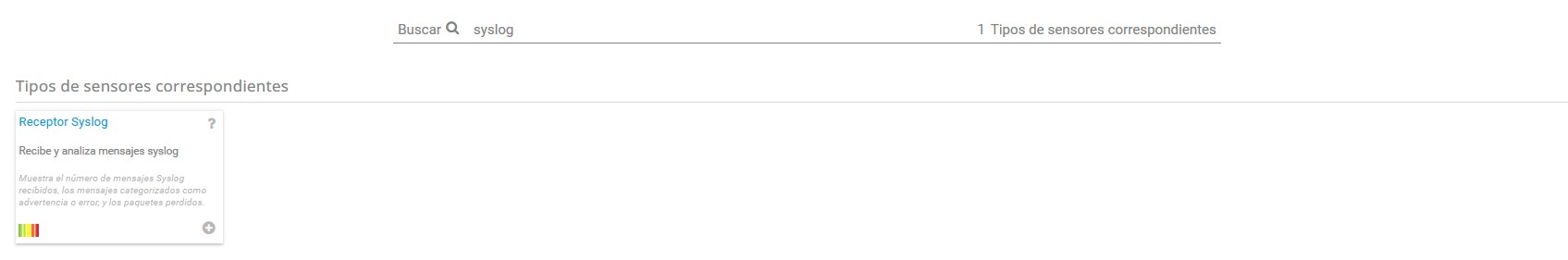

Añadiendo un sensor de Syslog tendremos una monitorización más completa. En la zona derecha se muestra «Añadir sensor»

Algunos sensores ofrecen más configuraciones para personalizarlos, en este caso no es necesario modificar nada. El puerto 514 UDP es el que utiliza un server syslog por defecto. El número de días de retención de logs está confgurado por defecto a 32:

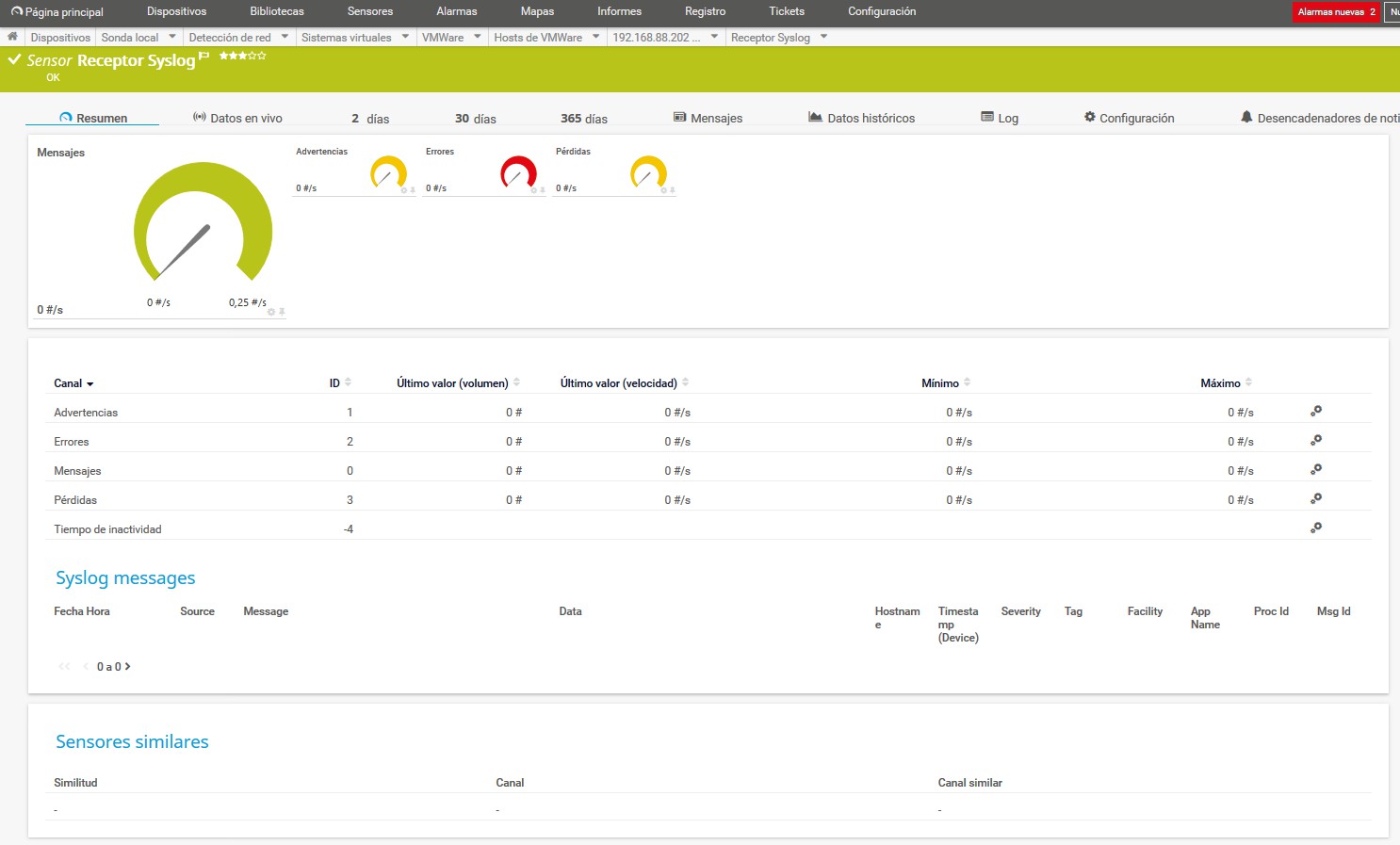

Tras pulsar en Crear, ya está añadido el sensor:

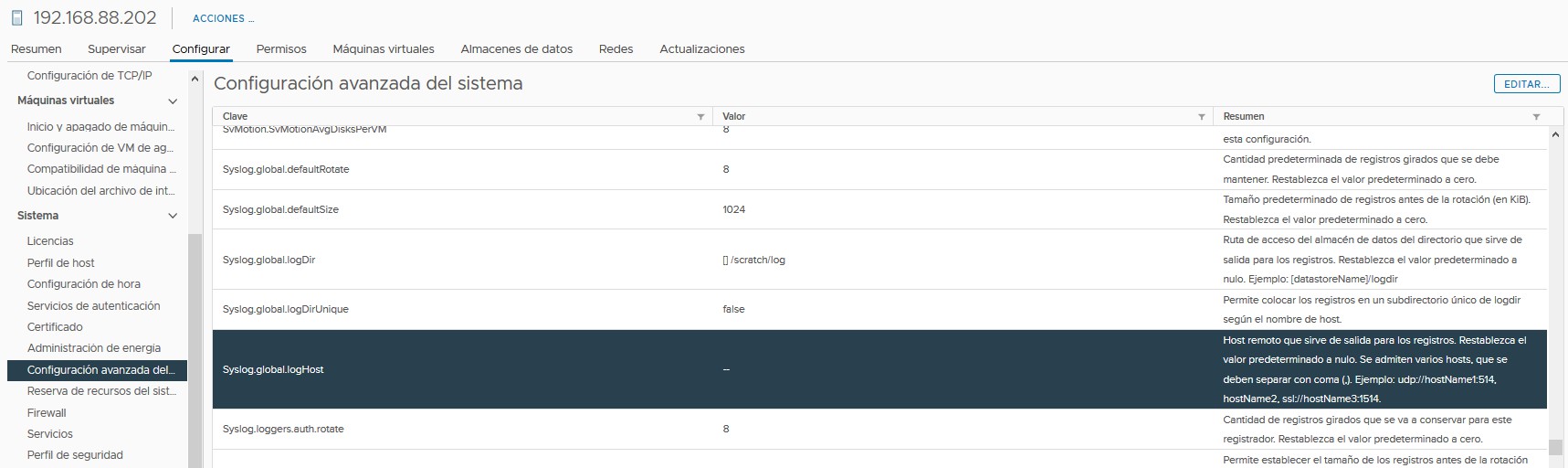

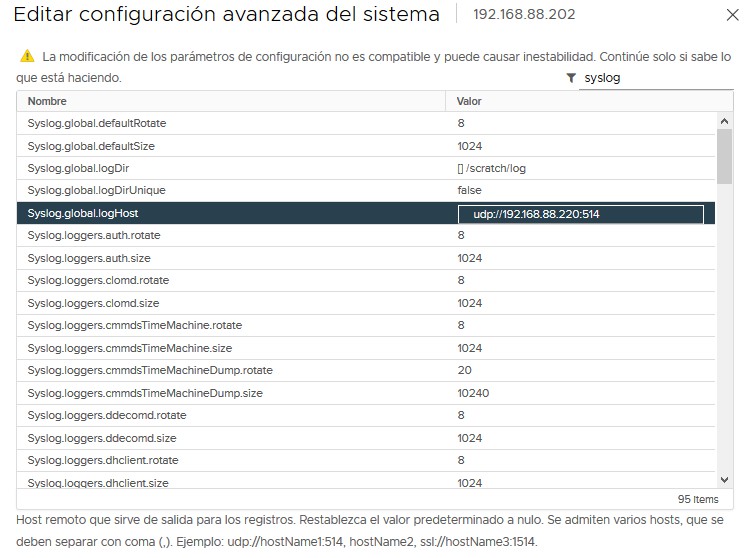

Ahora es necesario habilitar el servicio de Syslog en los ESXi. Primero, configuramos el envío de syslog globalmente para el entorno vSphere.

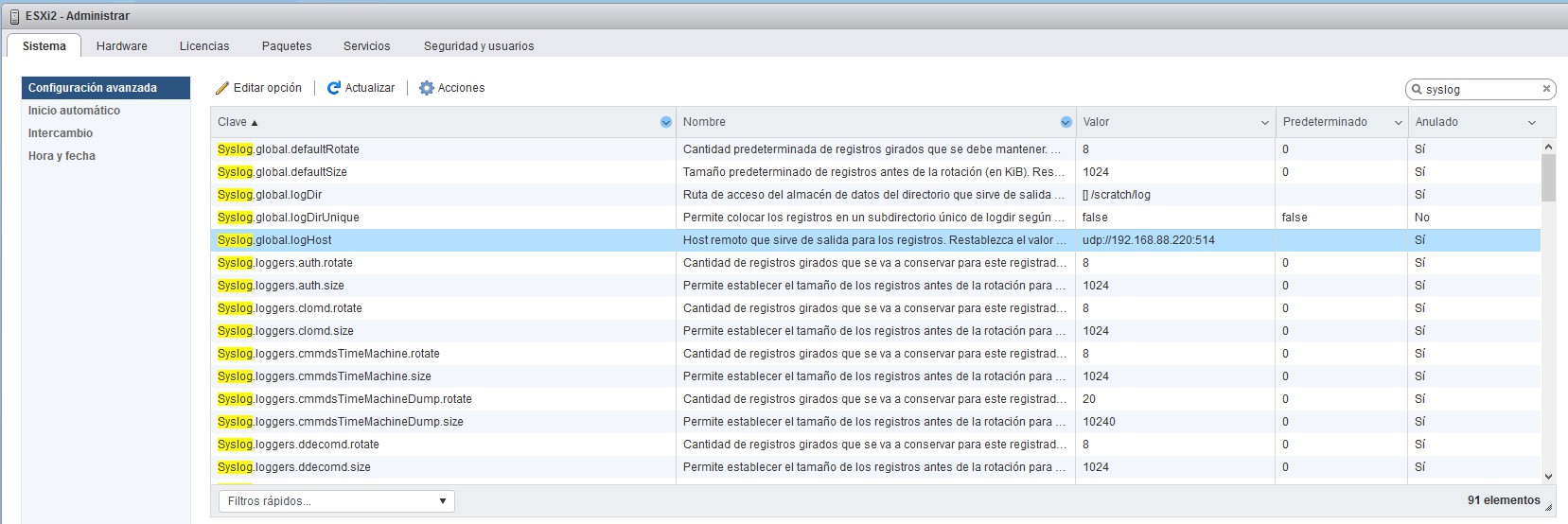

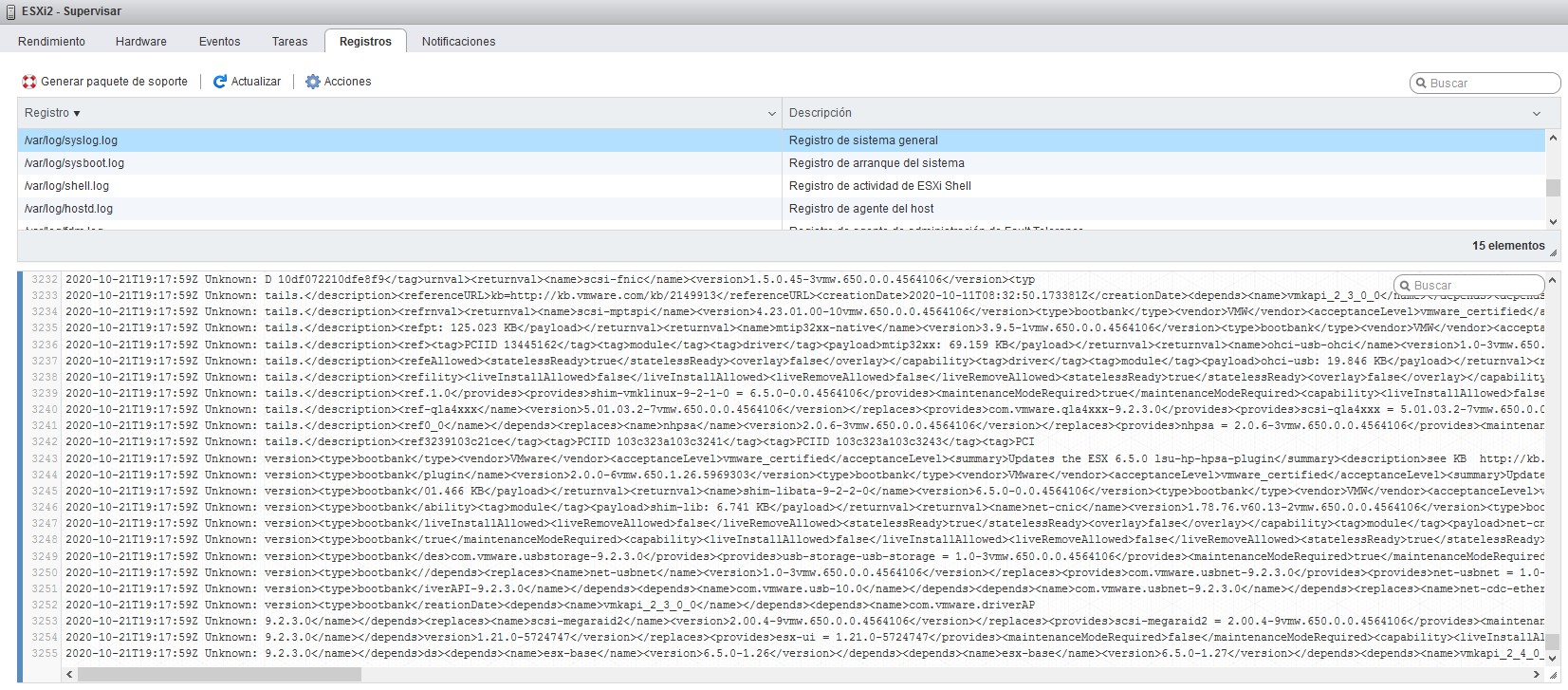

En el web client del ESXi se puede observar el cambio que se ha realizado en vSphere:

Los datos de syslog del server ESXi son visibles desde el web client, pero enviarlos a PRTG ofrece un valor extra.

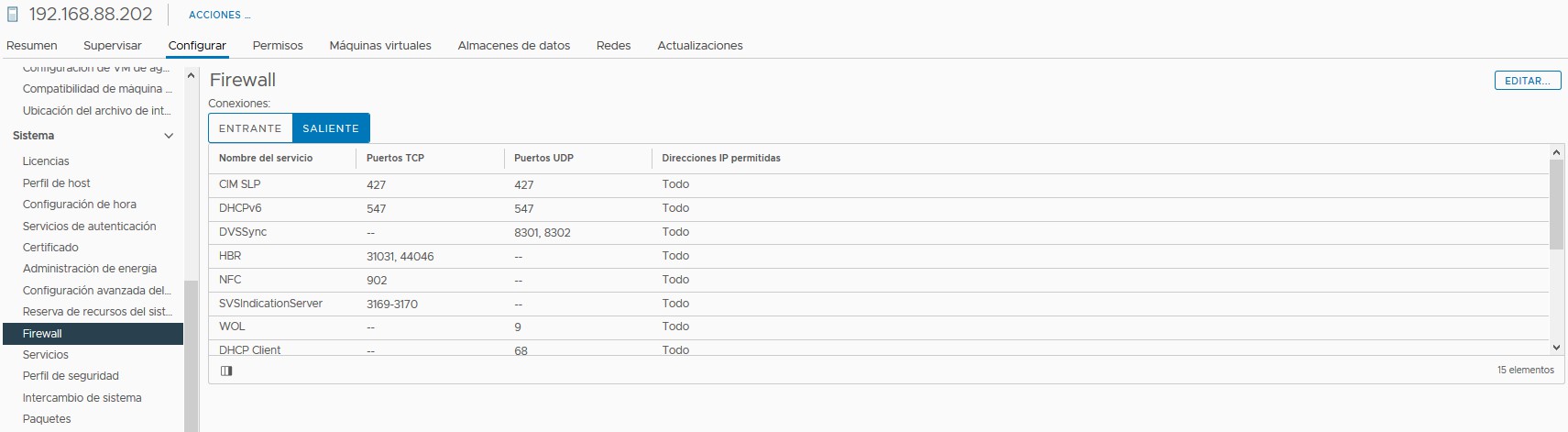

En los ESXi es necesario habilitar el servicio de syslog. Para ello ir a la sección Configurar -> Sistema -> Firewall

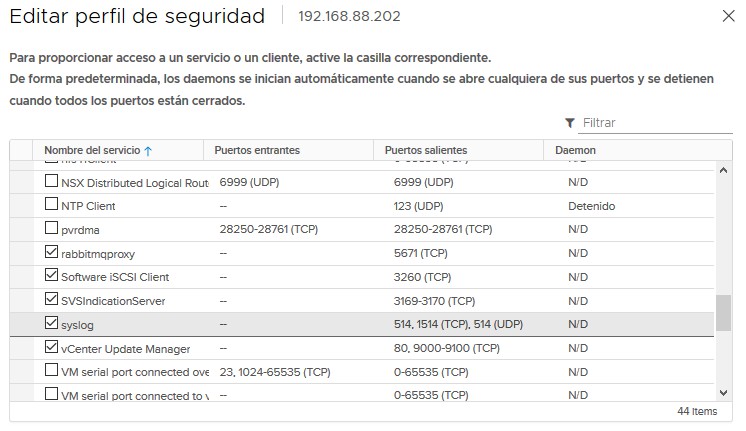

Tal como se indica en la siguiente captura, al habilitar en el firewall el acceso automáticamente se inicia el programa de syslog:

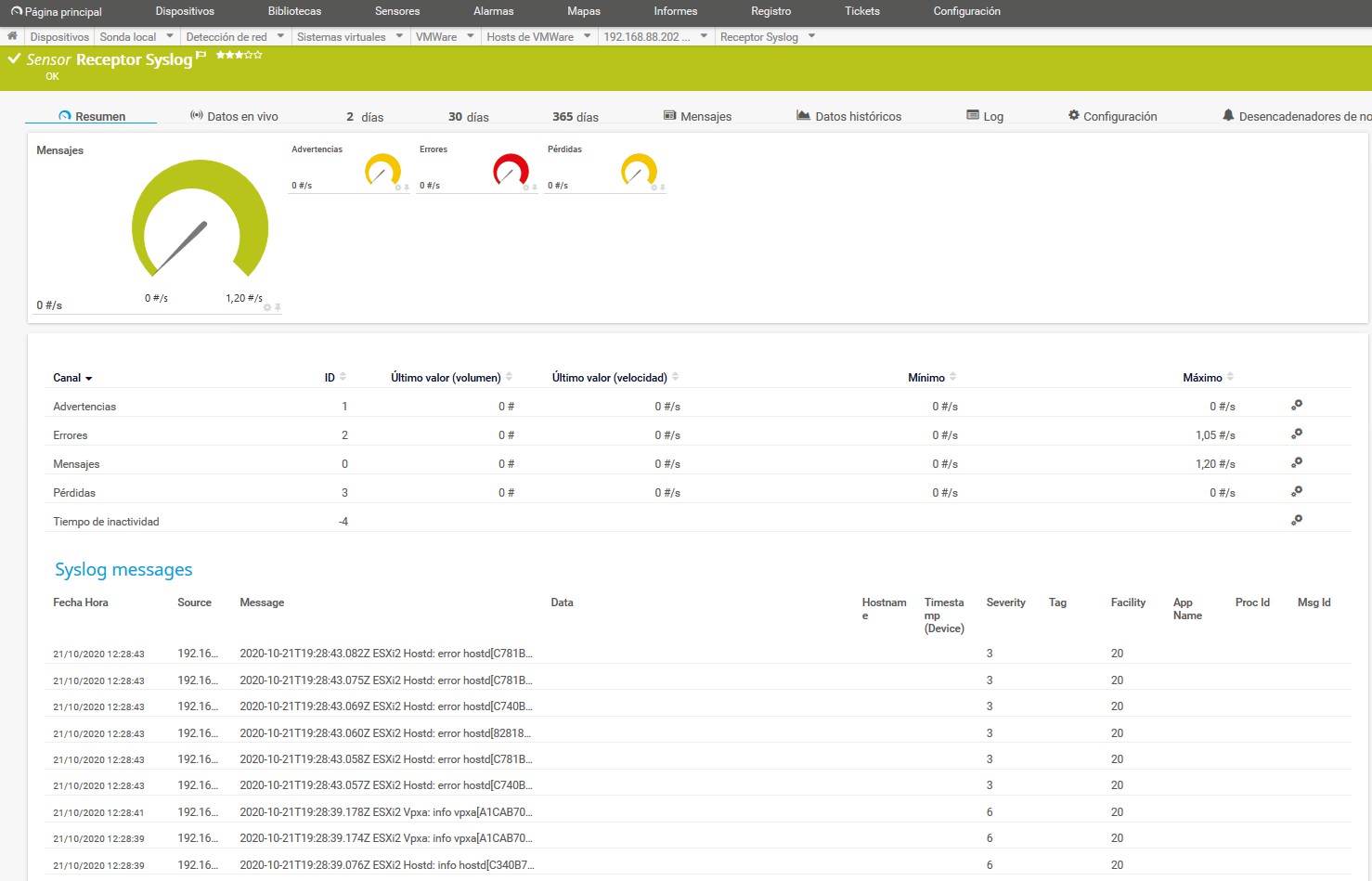

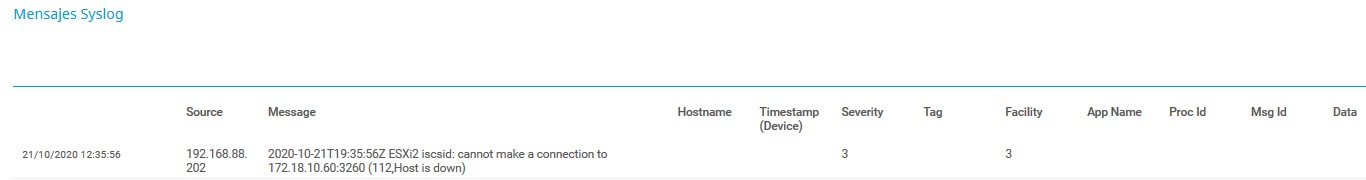

Con estos pasos ya se reciben los logs de syslog en PRTG:

El valor añadido de enviarlos a PRTG es el análisis que realiza la herramienta sobre los logs. Los cataloga según su severidad permitiendo que seas alertado de problemas en el ESXi. Por ejemplo, he desconectado la LUN a la que tenía acceso por iSCSI, ahora PRTG informa del fallo con una puntuación de severidad:

En su día, recuerdo instalar un server syslog en Linux. El servidor recibía mas logs de los que una persona puede leer en su vida. Lo ideal, es que cualquier dato o log tenga un análisis automático para obtener una alerta temprana y valor de esa información.

Espero que os sea de utilidad.